ISMS建设过程中,信息安全风险评估是其最主要的技术路线和ISMS建设效果评估的依据。在信息安全领域,信息安全风险评估也形成了诸多国际标准和国内标准。本文所涉及的内容主要是《信息安全风险评估规范》等国家标准。以下就相关内容做一个简要描述。

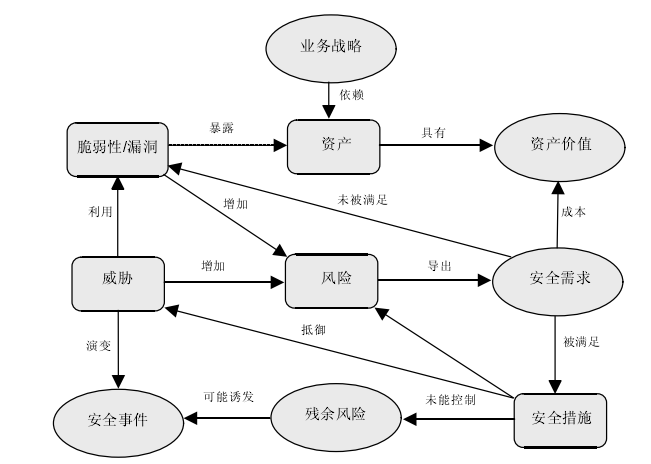

信息安全风险评估包括四个主要方面的内容,即资产识别、威胁识别、脆弱性识别和风险评估。它们之间的关系如图2.3所示:

在图2.3中,风险评估的最主要环节是资产识别、威胁识别和脆弱性识别。下面就其含义作一个简介:

①资产识别

安全的目的始终都是保障组织业务的正常运行。因此,资产识别的过程就是将组织的业务工作这个抽象的概念逐步分解成定性、定量的资产安全性分析,或者说将组织的业务安全映射成资产的安全,使得我们能够科学的把握组织的业务安全需求及其变化。资产识别包括资产分类和资产赋值两个环节。

②威胁识别

与资产识别相类似,威胁识别分为威胁分类和威胁赋值两个环节。威胁识别的方法形象地讲就是“植树、剪枝、统计”,见图2.4:

③脆弱性识别

与资产识别和威胁识别略有不同,脆弱性识别分为脆弱性发现、脆弱性分类、脆弱性验证和脆弱性赋值等四个环节。表2.1是脆弱性分类表

| 类型 | 识别对象 | 识别内容 |

| 技术脆弱性 | 物理环境 | 从机房场地、机房防火、机房供配电、机房防静电、机房接地与防雷、电磁防护、通信线路的保护、机房区域防护、机房设备管理等方面进行识别 |

| 网络结构 | 从网络结构设计、边界保护、外部访问控制策略、内部访问控制策略、网络设备安全配置等方面进行识别 |

| 系统软件 | 从补丁安装、物理防护、用户账号、口令策略、资源共享、事件审计、访问控制、新系统配置、注册表加固、网络安全、系统管理等方面进行识别 |

| 应用中间件 | 从协议安全、交易完整性、数据完整性等方面进行识别 |

| 应用系统 | 从审计机制、审计存储、访问控制策略、数据完整性、通信、鉴别机制、密码保护等方面进行识别 |

| 管理脆弱性 | 技术管理 | 从物理和环境安全、通信与操作管理、访问控制、系统开发与维护、业务连续性等方面进行识别 |

| 组织管理 | 从安全策略、组织安全、资产分类与控制、人员安全、符合性等方面进行识别 |

在对一个信息系统进行了资产识别、威胁识别和脆弱性识别的基础上,人们可以对信息系统的综合风险等级进行赋值,见表2.2:

| 等级 | 标识 | 描述 |

| 5 | 很高 | 一旦发生将产生非常严重的经济或社会影响,如组织信誉严重破坏、严重影响组织的正常经营,经济损失重大、社会影响恶劣 |

| 4 | 高 | 一但发生会产生较大的经济或社会影响,在一定范围内给组织的经营和组织信誉造成损害 |

| 3 | 中等 | 一但发生会造成一定的经济、社会或生产经营影响,但影响面和影响程度不大 |

| 2 | 低 | 一旦发生造成的影响程度较低,一般仅限于组织内部,通过一定手段很快能解决 |

| 1 | 很低 | 一旦发生造成的影响几乎不存在,通过简单的措施就能弥补

|